Enviado por Mangy Dog o Sáb, 08/20/2016 - 22:19

Revisión de Télécharger et vérifier Tor Browser avec GnuPG de Sáb, 09/03/2016 - 12:36

As revisións permítenlle rastrexar as diferenzas que hai entre distintas versións dunha entrada.

1.4 Télécharger et vérifier Tor Browser avec GnuPG

- Pour connaître votre architecture (32 ou 64 bits) et choisir la version préconisée de Tor Browsers à télécharger, ouvrez un terminal :

$ arch

- ex :

trisquelk@trisquel:~/Desktop$ arch i686

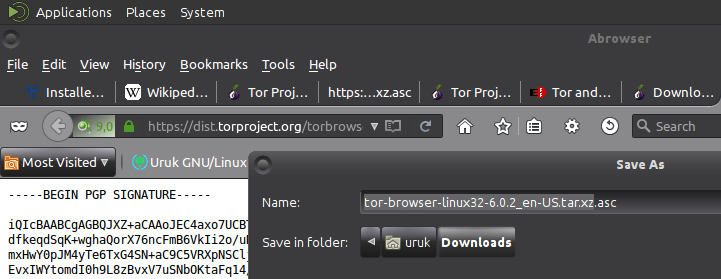

- Téléchargez Tor Browser avec le fichier *asc (signature) selon votre architecture 32 ou 64 bit. Pour télécharger le fichier * asc veuillez ouvrir dans un nouvel onglet la (sig) [signature] et [sauvegarder la page sous .*asc] dans votre répertoire de ~/téléchargements.

- Pour vérifier l’intégrité de Tor Browser avec le fichier *asc. Vous devez au préalable avoir installé GNU privacy guard - GnuPG .

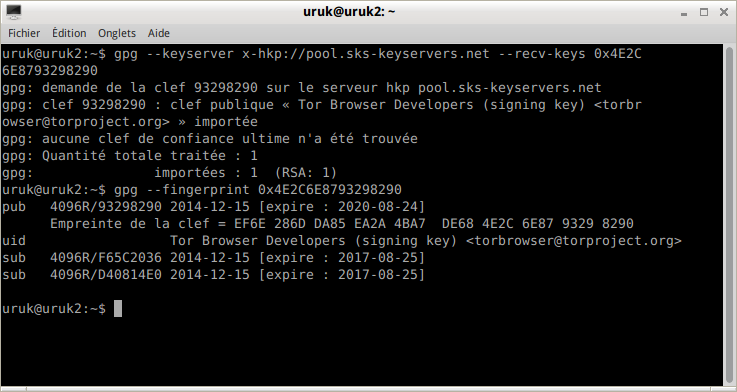

$ gpg --keyserver x-hkp://pool.sks-keyservers.net --recv-keys 0x4E2C6E8793298290

- Vérifier son empreinte :

$ gpg --fingerprint 0x4E2C6E8793298290

- Pour terminer rendez-vous dans votre répertoir de ~/téléchargements

$ cd /home/trisquel/Téléchargements

- et

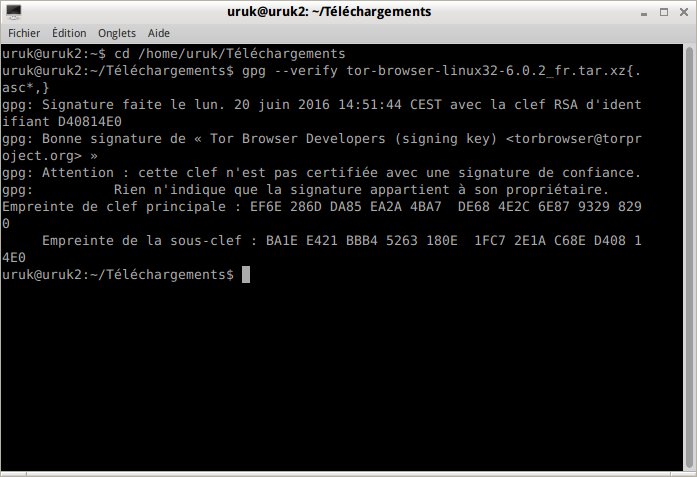

:~/Téléchargements$ gpg --verify tor-browser-linux32-6.0.2_fr.tar.xz{.asc*,} - Il devrait vous être confirmé que :

gpg: Signature faite le lun. 20 juin 2016 14:51:44 CEST avec la clef RSA d'identifiant D40814E0 gpg: Bonne signature de « Tor Browser Developers (signing key) torbrowser@torproject.org » gpg: Attention : cette clef n'est pas certifiée avec une signature de confiance. gpg: Rien n'indique que la signature appartient à son propriétaire. Empreinte de clef principale : EF6E 286D DA85 EA2A 4BA7 DE68 4E2C 6E87 9329 8290Empreinte de la sous-clef : BA1E E421 BBB4 5263 180E 1FC7 2E1A C68E D408 14E0

- L'important est d'avoir une bonne signature. Les indications "cette clef n'est pas certifiée avec une signature à son propriètaire "car vous n'avez pas encore fait confiance à la clef pour approfondir le sujet veuillez consulter cette documentation de GnuPG en Français : Gestion de votre trousseau de clefs (fr).

- (2) Ces lignes ne nous indiquent pas que la signature est invalide, mais seulement que l'on n'a pas encore vérifié l'authenticité de la clé publique de la personne signataire des données, et qu'un adversaire pourrait effectuer une attaque de type (MITM - man-in-the-middle) ou (HDM) de l'homme du milieu. source : verifier une signature (2)